Błędy w konfiguracji sieci a podatność na ataki DDoS

Pętle w sieci pojawiały się i będą sie pojawiać. Często jest to błąd z konfiguracji. Pętle mogą zostać wykorzystane do ataku DDoS. Michał w tym wpisie wprowadzi Cię w temat.

Michał Gliński

Inżynier sieciowy z 4 letnim doświadczeniem w zarządzaniu infrastrukturą sieciową Data Center klasy TIER 3. Propagator dobrych praktyk w zarządzaniu protokołem BGP oraz maniak wszelkich sieciowych nowinek.

Atak DDoS

Z atakiem DDoS (ang. Distributed Denial of Service) mamy zwykle do czynienia w momencie, kiedy nasza infrastruktura jest dosłownie zalana gigantyczną ilością, rzędu wielu milionów, pakietów. Takie ataki potrafią skutecznie uprzykrzyć życie zespołom NOC (ang. Network Operations Center) i ich klientom z powodu niedostępności usług i niedotrzymania parametrów SLA. Te mogą stać się niedostępne nawet w momencie, kiedy Ci nie są bezpośrednim celem ataku, gdyż w zajętym przez atak DDoS paśmie nie ma już miejsca na prawidłowy ruch sieciowy.

Duże, wolumetryczne ataki DDoS tj. o sile większej lub równej 10Gbs są stosunkowo łatwe do wykrycia przez zespoły NOC. Olbrzymi ruch sieciowy pojawia się nagle i jest dobrze widoczny w systemach NMS oraz w systemach dokonujących kolekcji i analizy danych netflow/sflow ze szkieletowych routerów.

Pętle w routingu

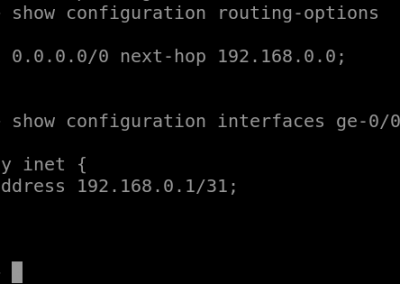

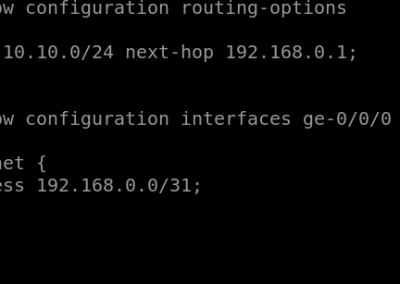

Zupełnie inaczej wygląda sytuacja, kiedy błędy konstrukcyjne w naszej sieci nie tylko uniemożliwiają skuteczny monitoring, ale wręcz sprzyjają bardzo skutecznym atakom DDoS. Przykładem takiego błędu konstrukcyjnego są pętle routingu. Nieprawidłowa lub nieprzemyślania budowa naszej sieci może spowodować, że pakiety IP wchodzące do naszego ASN (ang. Autonomous System Number) będą, pisząc obrazowo, odbijać się między interfejsami routera lub routerów w zależności od konkretnego przypadku. Pętle routingu mogą występować w sieciach z nieprawidłowo zaprojektowanym routingiem statycznym i dynamicznym (nieprzemyślana polityka związana z redystrybucją).

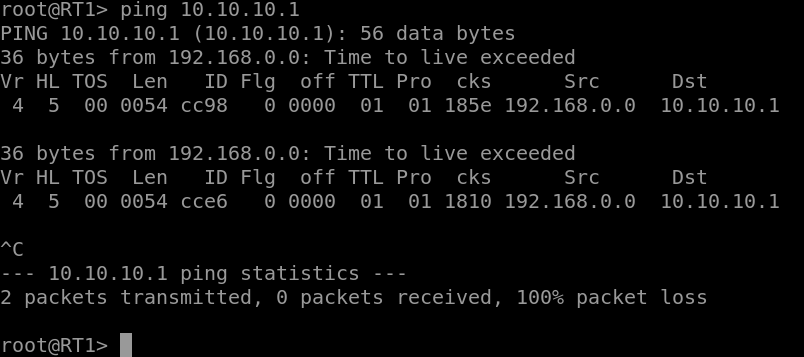

Jedną z fundamentalnych zasad sieci komputerowych jest występowanie w pakiecie IP pola TTL (ang. Time to Live), które jest dekrementowane w momecie przejścia przez router. Wartość początkowa pola TTL jest determinowana przez nadawcę i zależna w dużej mierze od systemu operacyjnego i konkretnej implementacji stosu TCP/IP. Mechanizm ten został wprowadzony właśnie do zapobiegnięcia przesyłania pakietów IP przez sieć w nieskończoność. Dla porównania taki mechanizm nie występuje w warstwie drugiej (L2) i tutaj do zapobiegania pętlom sieciowym stosuje się np. protokoły rodziny STP.

Wykorzystanie pętki do ataków DDoS

Atak DDoS skierowany na adres IP, który wpada w pętlę routingu, pojawi się w naszym ASN i wielokrotnie wzmocni, aż do wygaśnięcia wartości TTL w pakiecie IP. Nawet relatywnie mały atak DDoS (<100Mbs) może już we wnętrzu naszej sieci wzmocnić się do wartości ponad 100Gbs. W skrajnym przypadku może nawet dojść do przeciążenia kart FPC (ang. Flexible PIC Concentrators) w routerach (platforma Juniper Networks), awarii całego urządzenia i przerw w działaniu usług wielu klientów. Ataki te są trudne do wykrycia przez zespoły NOC z uwagi na mały wolumen i pojawiający się w tempie wykładniczym ruch sieciowy w naszej sieci podczas ataku.

Metody zapobobiegania i wykrywania pętli

Pierwszą i podstawową zasadą powinna być eliminacja pętli routingu z naszej sieci poprzez jej przeprojektowanie. Wykryć pętle routingu możemy poprzez analizę konfiguracji urządzeń, wyniku poleceń kontrolnych lub za pomocą zewnętrznych narzędzi. Godnym polecenia narzędziem jest usługa Radar Qrator (https://radar.qrator.net/). Za jej pomocą możemy dokonać analizy naszego systemu autonomicznego pod kątem występowania jakichś nieprawidłowości (nie tylko związanych z pętlami routingu).

Podsumowanie

Ataki DDoS są i będą wyzwaniem dla inżynierów sieciowych w kontekście utrzymania ciągłości usług klientów i zapewnienia odpowiedniego poziomu SLA. Pętle routingu są czynnikiem ryzyka, które w istotny sposób zwiększają podatność naszej sieci na ataki DDoS i powinny być bezwzględnie eliminowane.

Podobne wpisy

AS-path – atrybut BGP

Dzisiaj zajmiemy się jednym z atrybutów BGP i jego wpływem na wybór ścieżki przez algorytm BGP - AS-PATH.Inżynier sieciowy lubiący dzielić się wiedzą i pomagać innym zrozumieć zawiłości działania sieci i Internetu.AS-path - co to jest? AS-PATH jest atrybutem well-know...

IS-IS protokół IGP – wprowadzenie

W dzisiejszym wpisie wejdziemy w świat IGP. Zaczniemy od Intermediate System-to-Intermediate System w skrócie IS-IS.Inżynier sieciowy lubiący dzielić się wiedzą i pomagać innym zrozumieć zawiłości działania sieci i Internetu.Protokół dokładniej Intermediate...

Adresacja IPv6 – jak dostać?

W listopadzie RIPE ogłosił, że “skończyły” się adresy IPv4. Z dzisiejszego wpisu dowiesz się jak za darmo dostać się do świata IPv6, tzn. jak uzyskać adresacje IPv6. Nawet, wtedy gdy Twój dostawca Internetu wspiera tylko IPv4.Inżynier sieciowy lubiący dzielić się...